دانلود کتاب کامل وب میدان جنگ امروز

عرض سلام خدمت تمامی بازدید کنندگان محترم سایت جوبوک

در خدمت شما هستم با معرفی و دانلود یکی دیگر از کتابهای کامپیوتر با موضوع وب میدان جنگ امروز را برای دانلود شما عزیزان قرار دادم امیدوارم لذت ببرید ...

امروزه تعداد سایتهای وب و برنامه های کاربردی آنها به سرعت در حال افزایش می باشد و شاید تا چند سال قبل هیچکس پیش بینی این وضعیت را نمی کرد. تا دیروز برنامه های مخربی همچون ویروسها ، در عین خطرناک بودن خیلی به کندی پیشرفت می کردند و کامپیوترهای کمی را آلوده می کردند ، اما امروزه یک کرم اینترنتی، همچون Subig ، به سرعت خود را روی اینترنت انتشار می دهند و باعث آلودگی هزاران کامپیوتر می شوند و میلیونها دلار خسارت وارد میکنند. در کتاب پیش رو به خطرات اینترنت فعلی و تبدیل شدن وب به میدان جنگ بحث شده است.

برای خرید کتاب چکار باید بکنیم ؟

بصورت پرداخت آنلاین هزینه و دریافت لینک دانلود

اگر به دنبال فایل مقاله تحقیق پروژه و پایان نامه و همچنین پاورپوینت های دیگری در موضوعات دلخواه خودتان هستید فقط کافیست با ما تماس بگیرید

سایت جوبوک همه روزه و 24 ساعته در خدمت شما عزیزان است فایل و مقاله های مورد نظر خودتون رو از ما بخواهید .

فایل کتاب مقاله جزوه دانشجویی پایان نامه پاورپوینت تحقیق و پروژه های جدید جامع و کامل در همه زمینه های مورد نیاز شما از قبیل فایلهای مذهبی سیاسی تاریخ جغرافیا ادبیات روانشناسی زناشویی علمی ادبی و ....... همه و همه در بزرگترین سایت و فروشگاه آنلاین فروش مقاله و تحقیق و پروژه های دانشجویی و دانش آموزی در ایران

ا

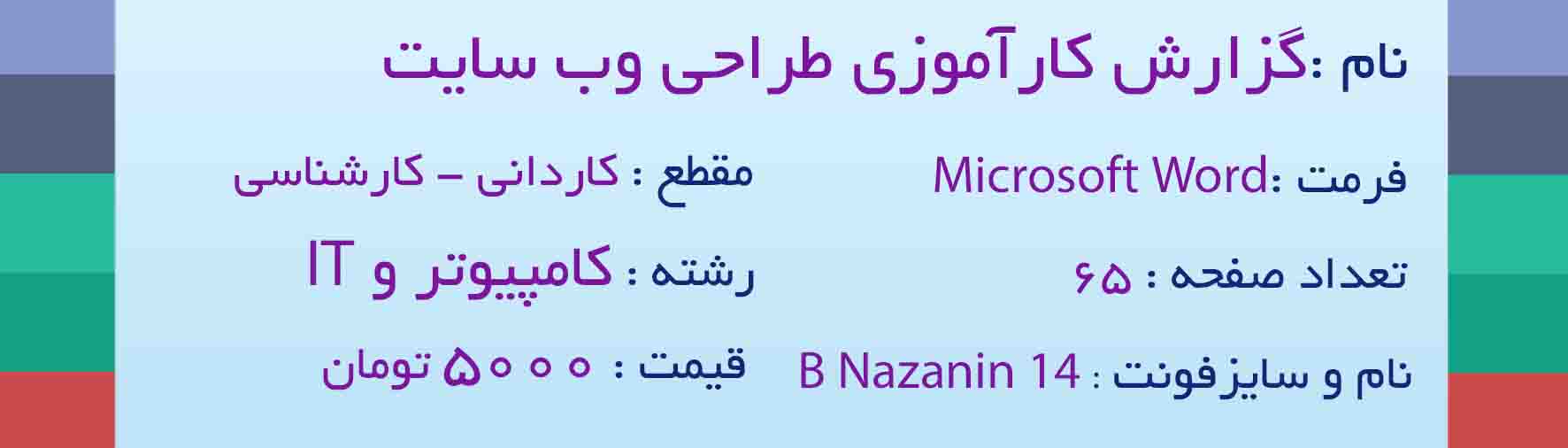

گزارش کــــــارآموزی طراحی وب سایت شرکت فنی مهندسی بهین تحلیلگر

این گزارش کارآموزی بسیار کامل در 4 فصل و بر طبق رفرنس نگارش گزارش کارآموزی دانشگاه تنظیم شده است و برای رشته های کامپیوتر،شبکه و IT مناسب میباشد ما این گزارش را بصورت فایل Word برای شما دانشجویان عزیز آماده کرده ایم.

پیشنهاد میکنیم برای اطمینان از کیفیت و سطح علمی گزارش ، نمونه رایگان آن را بصورت فایل PDF از لینک زیر دانلود کرده و پس از آشنایی کامل تر اقدام به خرید محصول فرمایید.

امروزه با پیشرفت و توسعه کامپیوتر در کلیه زمینهها , این رشته به عنوان بخش جدا نشدنی از کلیه علوم در آمده و کاربرد آن هر روز در جامعه بیشتر احساس می گردد.از دستاوردهای انقلابی دنیای کامپیوتر می توان به شبکه های رایانه ای اشاره کرد که قابل لمس ترین بخش آن بی شک اینترنت و شبکه وب می باشد.همین مورد باعث شده است که بسیاری از دانشجویان و فارغ اتحصیلان رشته کامپیوتر به سمت طراحی صفحات وب کشیده شوند. ناگفته نماند که درآمد زایی این بخش از دانش کامپیوتر نیز بسیار پر رونق و پویا میباشد.

دنیای مدرن امروز تقاضای بسیاری برای گسترش شبکه جهانی اینترنت ایجاد کرده است و هر واحد تجاری،صنعتی،خدماتی و یا آموزشی نیاز خود را دراین شبکه گسترده حس میکند.با توجه به همین موارد گفته شده و علاقه شخصی خودم کارآموزی خود را به طراحی وب سایت در شرکت مهندسی بهین تحلیلگر مشغول شدم که گزارش آنرا در این نوشته خواهم آورد.

پروژه درس سمینار- آموزش مجازی

عنوان پروژه: آموزش مجازی

قالب بندی: word

تعداد صفحات: 100

چکیده:

اینترنت و فضای مجازی[1] منابع شگفت انگیز آگاهی و دانش هستند. با تغییرات اساسی که در اثر رشد و گسترش فناوریهای نوین ارتباطی در عرصههای مختلف زندگی انسانها رخ دادهاست، تعلیم و تربیت نیز از این قاعدهی تغییرات مستثنی نیست. در عصر ما دانش و فناوری با یکدیگر هم مسیر شدهاند و نمیتوان یکی از این دو را بدون دیگری به راحتی به دست آورد. فضای مجازی با منابع و امکانات شگفت و عظیمی که در زمینه علم و دانش در اختیار کاربرانش قرار میدهد و با ویژگیهایی چون بی زمانی و بی مکانی، تعاملی بودن[2] و... قابلیتهای زیادی در زمینه آموزش و تعلیم و تربیت در اختیار کاربران خود قرار می دهد. اصطلاحاتی چون کلاس بدون دیوار، مدارس هوشمند، دانشگاه مجازی[3] و ... اشاره به نوع جدید و شاید غیر معمولی از آموزش الکترونیک[4] دارد که در مقابل آموزش سنتی[5] و معمول امروزه در حال جایگیری در سیستمهای آموزشی کشورهای مختلف است. در آموزش سنتی به خاطر حضور فیزیکی در زمان و مکان، دانشجو، استاد و محتوا و منابع درسی، مشارکت و تعاملی چهره به چهره با یکدیگر قرار دارند و ویژگی اصلی آموزش نیز همین تعاملات است که از طریق آن دانش و اطلاعات بین افراد رد و بدل میشود و به حجم و محتوای دانش اضافه میشود و یا در آن تغییراتی ایجاد میشود. این ویژگی آموزش در صورت جدید آموزش که آموزش الکترونیک یا از راه دور[6] است نیز حضور بارز و روشن دارد و بر حسب محیطی که در ان عمل میکند، از ویژگیهای و قابلیتهای فضای مجازی برای عملکردش استفاده میکند.

مسئله اصلی در آموزش امروز دسترسی به اطلاعات بیشتر نیست در حقیقت یکی از چالشهای دانشجویان، معنی بخشیدن به حجم محتوایی است که با آن روبه رو میشوند و جذب هدفمند تمام اطلاعات است. به خاطر انفجار اطلاعات و پیشرفتهای همراه با آن در ارتباطات به رویکردهای جدید نیاز داریم.[7]

در حقیقت یاد گیری الکترونیکی باعث شدهاست که متوجه بعضی از نقصهای فعلی آموزش مانند سخنرانیهای طولانی بشویم یادگیری الکترونیکی تواناییهای منحصر به فردی در پشتیبانی از ارتباط غیر همزمان و مشارکتی در محیط آموزشی پویا و با قابلیت سازگاری دارد. ایجاد اجتماع آموزشی نقاد و مشارکتی بخشی جدا نشدنی از آموزش عالی است. توانایی یاد گیری الکترونیکی قابلیت برقراری ارتباط بین افراد به صورت شخصی و گروهی را دارد. یکی از دیدگاههای معمول و مورد قبول که به وسیله یادگیری الکترونیکی عملیتر شدهاست، این است که آموزش مفاهیم سطح بالاتر ناگزیر گفتگوهای زیادی را ایجاد میکند. پژوهش در محیط آموزشی چهره به چهره و مبتنی بر رسانه مزایای به کار گیری یاد گیری مشارکتی را در پشتیبانی از سطوح بالا اثبات میکند.[8]

مسئله و سئوال اصلی در این مقاله بررسی میزان تعامل پذیری آموزش از راه دور است و درک این مطلب که در محیط آموزشی مجازی به علت اینکه تعاملات از نوع رو در رو نیست آیا این امر در میزان یادگیری فراگیرندگان تاثیر دارد یا خیر؟

فهرست مطالب:

مقدمه .........................................................................1

فصل اول: آموزش الکترونیکی

1-1- آموزش الکترونیکی.......................................................................6

1-1-1- تعریف آموزش الکترونیکی....................................................................... 6

1-1-2 ضرورت رویکرد به آموزش الکترونیکی در تجارت....................................... 8

1-2- مزایای آموزش الکترونیکی................................................................13

1-2-1- مزایای آموزش الکترونیکی از دیدگاه مدیر...............................................15

1-2-2- مزایای آموزش الکترونیکی از دیدگاه استاد......................................16

1-2-3- مزایای آموزش الکترونیکی از دیدگاه تولیدکنندگان محتوای آموزشی................................16

1-2-4- مزایای آموزش الکترونیکی از دیدگاه دانشجو.........................................18

1-3- محدودیتهای آموزش الکترونیکی..............................................19

1-4- روشها و ابزارهای آموزش الکترونیکی........................................20

1-4-1- تلویزیون آموزشی...................................................................21

1-4-2- ویدیوکنفرانس تعاملی ........................................................................ 22

1-4-3- آموزش مبتنی بر رایانه ((Computer Based Training...................................................24

1-4-4- آموزش مبتنی بر اینترنت و وب..............................................................26

1-5- سیستمهای مدیریت در آموزش الکترونیکی (مدیریت آموزشی) ..................29

1-5-1- تعریف سیستم مدیریت آموزشی (SystemLMS ( Learning Management....................29

1-5-2- سیستم مدیریت محتوا....................................................................32

1-5-2-1- استاندارد در سیستم مدیریت محتوا.....................................................34

1-5-2-2- بستههای آموزشی قابل استفاده مجدد (RLO( ReusableLearning Objects...............35

1-5-3- سیستم مدیریت محتوای یادگیری .......................................................35

1-5-4- سیستمهای مدیریت آموزشی نوین .........................................................39

1-5-5- انتخاب سیستمهای مدیریت آموزشی.....................................................43

1-5-6- ابزارهای توسعه استراتژی مداوم آموزشی..............................................47

1-5-7- سیستم پشتیبانی عملکرد الکترونیکی ...............................................48

فصل دوم: استانداردسازی

2-1- استانداردسازی در آموزش الکترونیکی...........................................50

2-1-1 ضرورت استانداردسازی.......................................................................50

2-2- استانداردهای مطرح در آموزش الکترونیک..........................................52

2-2-1- استانداردهای متادیتاوInteroperability............................................52

2-2-2- استانداردAICC.........................................................................53

2-2-3- استانداردIEEE LTSC........................................................................56

2-3- برخی موسسات استانداردسازی...................................................60

2-3-1- موسسه IMS ( (Instruction Management System .................................... 60

2-3-2- موسسه ADLSCORM((Advanced Distributed Learning...........................61

2-3-3- Dublin Core .........................................................................61

2-3-4- ARIADNE(اتحادیه آموزش از راه دور و ایجاد مرجع و شبکه های توزیع برای اروپا) ...................62

فصل سوم: پیاده سازی

3-1- پیاده سازی و عملیاتی کردن آموزش الکترونیکی......................................65

3-2- نیازهای قابل بررسی در آموزش الکترونیکی..............................................66

3-3- مراحل عملی تحقق آموزش الکترونیکی ................................................ 69

3-3-1- انواع روشهای ارزیابی ...........................................................................71

3-4- مراحل پیاده سازی آموزش الکترونیکی........................................................73

3-4-1- آماده شدن برای آموزش الکترونیکی............................................................... 73

3-4-2- تعیین استراتژی ...............................................................................................77

3-4-4- معرفی و ارائه آموزشی الکترونیکی به همه افراد سازمان............................................89

3-4-5- گسترش پیادهسازی سیستم به همه موسسات وابسته........................................91

3-4-6- ارزیابی و گزارش کردن نتایج پیادهسازی سیستم .........................................92

فصل چهارم: نتیجه گیری

نتیجه گیری.........................................................................................................94

مراجع و منابع.............................................................................................95

فایروال های برنامه های تحت وب

چکیده

تمام برنامه های کاربردی تحت وب که در سال های اخیر رشد بسیاری داشته اند، مورد هدف حمله هکرها واقع شده اند. هکرها از روش-هایی استفاده می کنند که به طور خاص با هدف بهره برداری از نقاط ضعف نرم افزارهای کاربردی تحت وب طراحی می شوند و این حمله ها توسط سیستم های امنیتی سنتی IT مانند فایروال های شبکه یا سیستم های IDS/IPS با دقت کافی قابل تشخیص نیستند. این ابزارها توسط OWASP توسعه داده شده و برای افرادی که در بخش امنیتی برای توسعه و بهره برداری ایمن از یک برنامه کاربردی تحت وب فعالیت می کنند، مناسب می باشند. یکی از این نوع ابزارها، ابزاری به نام Web Application Firewalls است، (که ممکن است با نام های Web Application Shields یا Web Application Security Filters نیز خوانده شود) که برای محافظت در مقابل حمله های صورت گرفته، به ویژه برای برنامه های کاربردی تحت وب مورد استفاده قرار می گیرد.

تعداد صفحات 161 word

فهرست

فصل اول مقدمه. 1

1-1مقدمه. 2

1-2 مقدمه ای بر Firewall2

1-3 انواع فایروال.. 4

1-4 موقعیت یابی برای فایروال.. 6

1-5 ویژگی ها و معایب IPSها8

1-6 بررسی عوامل نیاز ما به WAF. 9

1-7 معرفی فایروال های مجهز و مدرن (SMARTWAF)10

1-7-1 عملکرد SmartWAF. 11

1-7-2 مدیریت SmartWAF. 11

1-8 معیار ارزیابی برنامه فایروال.. 12

1-8-1 WAFEC1.0 (عرضه شده)12

1-8-2 WAFEC2.0 (در دست اقدام)13

فصل دوم: فایروال های برنامه های تحت وب.. 14

2-1 مقدمه. 15

2-2 تعریف واژه WAF- فایروال برنامه های تحت وب.. 15

2-3ویژگی های برنامه های کاربردی وب نسبت به امنیت این برنامه ها16

2-3-1 جنبه های سطح عالی در درون سازمان.. 16

2-3-2 جنبه های فنی هر یک از برنامه های تحت وب شرکت های خصوصی.. 17

2-4 مروری بر ویژگی های فایروال برنامه کاربردی وب (WAF)18

2-4-1 چه مواقعی WAFها برای امنیت برنامه های تحت وب مناسب هستند؟. 18

2-4-2 نمونه ای از مکانیزم های امنیتی WAFها با استفاده از اسیب پذیری های خاص.... 20

2-5 بررسی اجمالی مزایا و خطرات ناشی از فایروال های برنامه های تحت وب.. 24

2-5-1 مزیت اصلی WAFها24

2-5-2 مزایای اضافی WAFها (وابسته به عملکرد واقعی محصولات)25

2-6 امنیت در مقابل OWASP TOP10 - مقایسه WAFها و روش های دیگر. 26

2-7 معیارهای تصمیم گیری برای استفاده و یا عدم استفاده از WAF. 34

2-7-1 معیارهای گسترده سازمانی.. 34

2-7-2 ضوابط مربوط به یک برنامه تحت وب.. 34

2-7-3 ارزیابی.. 35

2-7-4 در نظر گرفتن جنبه های مالی.. 37

2-8 بهترین شیوه برای معرفی و عملکرد WAF. 38

2-8-1 جنبه های موجود در زیرساخت های وب.. 38

2-8-1-1 زیرساخت های مرکزی و یا غیر مرکزی -تغییرات قابل پیش بینی.. 38

2-8-1-2 معیار کارایی.. 39

2-8-2 جنبه های سازمانی.. 39

2-8-2-1 منطبق با سیاست های امنیتی موجود. 39

2-8-2-2 مدیر برنامه های تحت وب.. 39

2-8-3 روال های تکراری پیاده سازی (از امنیت اولیه تا حفاظت کامل)40

فصل سوم: اﻣﻨﻴﺖ ﺑﺮﻧﺎﻣﻪﻫﺎی ﻛﺎرﺑﺮدی تحت وب.. 42

3-1 ﻣﻘﺪﻣﻪ. 43

3-2 روﻳﻜﺮد. 43

3-3 ﺳﻄﻮح وارﺳﻲ اﻣﻨﻴﺖ ﻳﻚ ﺑﺮﻧﺎﻣﻪ ﻛﺎرﺑﺮدی.. 45

3-3-1 ﺳﻄﺢ 1- وارﺳﻲ ﺧﻮدﻛﺎر. 46

3-3-1-1 ﺳﻄﺢ 1A- ﭘﻮﻳﺶ ﭘﻮﻳﺎ (وارﺳﻲ ﺧﻮدﻛﺎر ﺟﺰﻳﻲ)48

3-3-1-2 ﺳﻄﺢ1B- ﭘﻮﻳﺶ ﻛﺪ ﻣﻨﺒﻊ (وارﺳﻲ ﺧﻮدﻛﺎر ﺟﺰﻳﻲ)49

3-3-2 ﺳﻄﺢ 2- وارﺳﻲ دﺳﺘﻲ.. 49

3-3-2-1 ﺳﻄﺢ 2A- ازﻣﻮن اﻣﻨﻴﺖ (وارﺳﻲ دﺳﺘﻲ ﺟﺰئی)54

3-3-3 ﺳﻄﺢ 3 – وارﺳﻲ ﻃﺮاﺣﻲ.. 54

3-3-4 ﺳﻄﺢ 4 – وارﺳﻲ داﺧﻠﻲ.. 57

3-4 ﺟﺰﺋﻴﺎت وارﺳﻲ ﻧﻴﺎزﻣﻨﺪیﻫﺎ61

3-4-2 ﻧﻴﺎزﻣﻨﺪیﻫﺎی وارﺳﻲ اﺣﺮاز ﻫﻮﻳﺖ... 64

3-4-4 ﻧﻴﺎزﻣﻨﺪیﻫﺎی وارﺳﻲ ﻛﻨﺘﺮل دﺳﺘﺮﺳﻲ.. 67

3-4-5 ﻧﻴﺎزﻣﻨﺪیﻫﺎی وارﺳﻲ اﻋﺘﺒﺎرﺳﻨﺠﻲ.. 69

3-4-6 ﻧﻴﺎزﻣﻨﺪیﻫﺎی وارﺳﻲ ﻛﺪﮔﺬاری ﺧﺮوﺟﻲ.. 70

3-4-7 ﻧﻴﺎزﻣﻨﺪیﻫﺎی وارﺳﻲ رﻣﺰﻧﮕﺎری.. 71

3-4-8 ﻧﻴﺎزﻣﻨﺪیﻫﺎی وارﺳﻲ ﺛﺒﺖ وﻛﻨﺘﺮل ﺧﻄﺎ72

3-4-9 ﻧﻴﺎزﻣﻨﺪیﻫﺎی وارﺳﻲ ﺣﻔﺎﻇﺖ دادهﻫﺎ74

3-4-10 ﻧﻴﺎزﻣﻨﺪیﻫﺎی وارﺳﻲ اﻣﻨﻴﺖ ارﺗﺒﺎﻃﺎت.. 75

3-4-11 ﻧﻴﺎزﻣﻨﺪیﻫﺎی وارﺳﻲ اﻣﻨﻴﺖ HTTP......... 76

3-4-12 ﻧﻴﺎزﻣﻨﺪیﻫﺎی وارﺳﻲ ﭘﻴﻜﺮﺑﻨﺪی اﻣﻨﻴﺘﻲ.. 77

3-4-13 ﻧﻴﺎزﻣﻨﺪیﻫﺎی وارﺳﻲ ﺟﺴﺘﺠﻮی ﻛﺪﻫﺎی ﻣﺨﺮب.. 78

3-4-14 ﻧﻴﺎزﻣﻨﺪیﻫﺎی وارﺳﻲ اﻣﻨﻴﺖ داﺧﻠﻲ.. 78

3-5 ﻧﻴﺎزﻣﻨﺪیﻫﺎی ﮔﺰارش وارﺳﻲ.. 79

فصل چهارم: اﺷﻨﺎﻳﻰ ﺑﺎ ﺣﻤﻼت SQL Injection. 81

4-1 ﻣﻘﺪﻣﻪ. 82

4-2 ﺣﻤﻠﻪی ﺗﺰرﻳﻖ SQL....... 82

4-3 ﻣﺪلﺳﺎزی ﺧﻄﺮ. 83

4-4 ﻋﻮاﻣﻞ ﺧﻄﺮ. 85

4-5 ازﻣﻮن ﺗﺰرﻳﻖ SQL ........ 90

4-5-1 ازﻣﻮن ﺗﺰرﻳﻖ SQL اﺳﺘﺎﻧﺪارد. 93

4-6 ﺗﺰرﻳﻖ روالﻫﺎی ذﺧﻴﺮه ﺷﺪه. 99

4-7 ﺗﺰرﻳﻖ SQL ﻛﻮر. 101

4-8 اﻧﮕﺸﺖ ﻧﮕﺎری ازRDBMS ............... 103

4-9 ﺣﻤﻠﻪیTiming ............ 103

4-10 روشهای مقابله با حملات SQL Injection. 104

فصل پنجم: اﺷﻨﺎﻳﻰ ﺑﺎ ﺣﻤﻼت XSS. 106

5-1 ﻣﻘﺪﻣﻪ. 107

5-2 تشریح حملات XSS. 108

5-3 روشﻫﺎی امنیتی.. 109

5-3-1 راه ﺣﻞ ﻛﺪﮔﺬاری.. 109

5-3-2 ﻣﺪﻳﺮﻳﺖ ﺧﺼﻴﺼﻪﻫﺎ110

5-3-3 ﻣﻮﺟﻮدﻳﺖﻫﺎی HTML و ﻓﻴﻠﺘﺮﻫﺎ112

5-3-4 روﻳﻜﺮدExclusion..................... ... 118

5-4 راه های مقابله با حملات XSS. 122

5-5 بهره برداری.. 125

فصل ششم: مدیریت نشست... 128

6-1 مقدمه. 129

6-2 ملاحظات امنیتی و اقدامات متقابل.. 129

6-3 به کارگیری رمزنگاری در تمامی مبادلات.. 129

6-3-1 پیاده سازی HTTPOnly در زبان های برنامه نویسی.. 131

6-3-2 پشتیبانی مرورگرهای مختلف از HTTPOnly. 132

6-4 تنها ذخیره شناسه نشست درسمت کلاینت... 133

6-5 پیاده سازی فیلترینگ پارامتر Referrer متد GET. 133

6-6 شناسایی و بررسی کاربر برای جلوگیری از حمله ربودن نشست... 134

6-7 انقضای نشست در صورت عدم فعالیت... 135

6-8 شناسه نشست را قابل مشاهده قرار ندهید. 136

6-9 انتخاب شناسه نشست مناسب... 136

6-10 جلوگیری از اسیب پذیری XSS. 137

6-11 اجبار در ایجاد شناسه نشست سمت سرور. 138

فصل هفتم: نتیجه گیری و ارزیابی.. 139

7-1 نتیجه گیری و ارزیابی.. 140

فهرست منابع.. 143

فهرست اشکال

شکل 1-1 اشنایی با معماری فایروال.. 4

شکل 2-1 مزایای WAF. 36

ﺷﻜﻞ3-1 ﺳﻄﻮحOWASP ASVS ........................... 44

ﺷﻜﻞ 3-2 ﺳﻄﻮح OWASP ASVS .......................... 46

ﺷﻜﻞ 3-3 ﻣﺜﺎل ﻣﻌﻤﺎری اﻣﻦ در ﺳﻄﺢ 1 از OWASP ASVS. 48

ﺷﻜﻞ 3-4 ﺳﻄﻮحOWASP ASVS ........................... 50

ﺷﻜﻞ 3-5 ﻣﺜﺎل ﻣﻌﻤﺎری اﻣﻦ، در ﺳﻄﺢ 2 از OWASP ASVS......................... 53

ﺷﻜﻞ3-6 ﺳﻄﺢ 3 در OWASP ASVS......................... 55

ﺷﻜﻞ 3-7 ﻣﺜﺎﻟﻲ از ﻣﻌﻤﺎری اﻣﻦ در ﺳﻄﺢ 3 از OWASP ASVS......................... 57

ﺷﻜﻞ 3-8 ﺳﻄﺢ 4 در OWASP ASVS......................... 58

ﺷﻜﻞ 3-9 ﻣﺜﺎل ﻛﺪ ازﻣﺎﻳﺶ ﻧﺸﺪه ﺳﻄﺢ 4 در OWASP ASVS......................... 61

شکل 3-10 نمای کلی یک گزارش... 79

شکل 5-1 نحوه انجام حمله. 127

شکل 6-1 پشتیبانی مرورگرهای مختلف از HTTPOnly. 132

شکل6-2 پیاده سازی فیلترینگ... 134

شکل 6-3 مثال هایی از مقادیر رشته برای شناسایی کاربر. 135

فهرست جداول

جدول 2-1 نمونهای از مکانیزمهای امنیتی WAFها بااستفاده از اسیب پذیریهای خاص.... 23

جدول 2-2 امنیت در مقابل OWASP TOP10. 34

ﺟﺪول 3-1 ﻧﻴﺎزﻣﻨﺪیﻫﺎی ﻣﻌﻤﺎری اﻣﻦ.. 64

ﺟﺪول 3-3 ﻧﻴﺎزﻣﻨﺪیﻫﺎی ﻣﺪﻳﺮﻳﺖ ﻧﺸﺴﺖ... 67

ﺟﺪول 3-4 ﻧﻴﺎزﻣﻨﺪیﻫﺎی ﻛﻨﺘﺮل دﺳﺘﺮﺳﻲ.. 68

ﺟﺪول 5 ﻧﻴﺎزﻣﻨﺪیﻫﺎی ﻣﺮﺑﻮط ﺑﻪ اﻋﺘﺒﺎرﺳﻨﺠﻲ ورودی را در ﭼﻬﺎر ﺳﻄﺢ ﻧﺸﺎن ﻣﻲدﻫﺪ:69

ﺟﺪول 3-5 ﻧﻴﺎزﻣﻨﺪیﻫﺎی اﻋﺘﺒﺎرﺳﻨﺠﻲ ورودی.. 69

ﺟﺪول 3-6 ﻧﻴﺎزﻣﻨﺪیﻫﺎی ﻛﺪﮔﺬاری ﺧﺮوﺟﻲ.. 71

ﺟﺪول 3-7 ﻧﻴﺎزﻣﻨﺪیﻫﺎی رﻣﺰﻧﮕﺎری.. 72

ﺟﺪول3-8 ﻧﻴﺎزﻣﻨﺪیﻫﺎی ﺛﺒﺖ و ﻛﻨﺘﺮل ﺧﻄﺎ74

ﺟﺪول3-9 ﻧﻴﺎزﻣﻨﺪیﻫﺎی ﺣﻔﺎﻇﺖ داده. 75

ﺟﺪول 3-10 ﻧﻴﺎزﻣﻨﺪیﻫﺎی ارﺗﺒﺎﻃﺎت اﻣﻦ.. 76

ﺟﺪول 3-11 ﻧﻴﺎزﻣﻨﺪیﻫﺎی اﻣﻨﻴﺖ 77

ﺟﺪول 3-12 ﻧﻴﺎزﻣﻨﺪیﻫﺎی ﭘﻴﻜﺮﺑﻨﺪی اﻣﻨﻴﺘﻲ.. 77

ﺟﺪول 3-13 ﻧﻴﺎزﻣﻨﺪیﻫﺎی ﺟﺴﺘﺠﻮی ﻛﺪ ﻣﺨﺮب.. 78

ﺟﺪول 3-14 ﻧﻴﺎزﻣﻨﺪیﻫﺎی اﻣﻨﻴﺖ داﺧﻠﻲ.. 79

اموزش برنامه اندروید نویسی تحت وب

ما برای شما کتابی برای اموزش برنامه نویسی اندروید تحت وب تهیه کردیم.

با اموزشی بسیار عالی.

کتابی با فرمت PDF است.