امنیت شبکه

عنوان پایان نامه:امنیت شبکه

فرمت فایل: word

تعداد صفحات: 71

شرح مختصر:

این متن به بررسی انواع سیستمهای امنیتی و بررسی نقاط ضعف و قوت هر کدام میپردازد. در این بخش مقدماتی در مورد امنیت پروتکها و انواع حملات بیان میشود و بخشهای بعدی به بررسی دقیق انواع فایروال (فیلتر[1]، NAT [2]و پراکسی[3]) و سیستمهای تهاجم یاب[4] میپردازد. سپس سه نمونه از نرم افزارهای مفید امنیتی Snort, IPF) و SAINT) معرفی میگردد.

1-1 انواع حملات

در این قسمت یک سری از روشهای متدول برای جمله به شبکههای کامپیوتری توضیح داده میشود و در مورد هر کدام مشخصات و نحوه شناسایی آن حمله بیان شده است. این حملات در چهار دسته عمده تقسیم بندی شده اند:

- حملات رد سرویس یا DoS[5]

- حملات استثماری[6]

- حملاتی که به منظور بدست آوردن اطلاعات صورت میگیرند.[7]

- حملاتی که سرویسدهی روی شبکه را دچار مشکل میکنند.[8]

1-1-1 حملات رد سرویس

این نوع حملات با ایجاد یک بار زیاد و غیر عادی روی سرورها باعث از کار افتادن سرویسهای ارائه شده توسط آنها میشوند. از آنجا که انجام دادن این نوع حمله ساده است. لذا بیشتر متداول میباشد. این قسمت بیشتر این حملات را توضیح میدهد:

Ping of Death

این حمله از طریق بستههای ICMP صورت میگیرد. حجم بستههای ICMP به 64KB محدود میشود و بستههایی که در سر آیند آنها حجم بسته بیشتر از این مقدار بیان شده (در حالیکه نیست) ممکن است در سمت گیرنده مشکلاتی ایجاد کنند چون بسیاری از سیستم عاملها کنترل دقیقی روی بستههای معیوب ندارند. این نوع حمله نبستاً قدیمی است و امروزه تمام سیستم عاملها قادر به تشخیص آن میباشند.

Teardrop

این حمله از طریق Fragmentهای IP صورت میگیرد. یک Fragment شامل اطلاعاتی است که بیان میکند چه قسمتی از بسته داخل آن قرار دارد. بسیاری از سیستمها ممکن است با گرفتن Fragmentهایی که متعلق به یک بسته بوده و با هم تناقض دارند (یک قسمت از بسته در دو Fragment قرار داشته باشد) دچار مشکل شوند. این نوع حمله نیز قدیمی است.

UDP Flooding

این حمله با استفاده از سرویسهای chargen , echo صورت میگیرد. با فرستادن یک درخواست جعلی از طرف یک سرویس echo برای یک سرویس chargen میتوان به راحتی حجم زیادی از ترافیک را روی شبکه ایجاد کرد.

SYN Fooding

این حمله با فرستادن SYN پروتکل TCP صورت میگیرد. برای یک سرور دریافت یک بسته SYN به معنی گرفتن فضایی از حافظه برای آن ارتباط و فرستادن یک بسته ACK در پاسخ میباشد. فضای حافظه تخصیص داده شده تا زمان timeout یا بسته شدن ارتباط باقی میماند. اگر تعداد زیادی بسته SYN فرستاده شود موجب اتلاف قسمت عمده ای از حافظه میشود، هر چند فرستادن بستههای ACK نیز زمان و پردازش زیادی لازم دارد. این حمله در نهایت سرور را به وضعیتی میکشاند که قادر به قبول ارتباط جدید نمی باشد. از آنجا که فرستنده بسته SYN در این حمله منتظر پاسخ نمی ماند میتواند بستهها را قبل از فرستاندن تغییر دهد و هر بار یک آدرس تصادفی بجای آدرس فرستنده آنها قرار دهد. در این صورت تشخیص حمله بسیار مشکل میشود.

Land Attack

این حمله شبیه SYN Fooding میباشد. در این حمله یک بسته SYN برای سرور ارسال میشود که آدرس فرستنده و گیرنده آن هر دو آدرس خود سرور است. سرور پس از دریافت این بسته پاسخ آن را برای خودش میفرستد که نتیجه ای مشابه SYN Fooding به همراه دارد.

Smurf Attack

این حمله از طریق بستههای ICMP صورت میگیرد. در این حمله یک بسته ICMP Reqest داخل شبکه فرستاده میشود که آدرس reply آن آدرس broadcast شبکه میباشد. چنین بستههایی معمولاً ترافیک بالایی داخل شبکه ایجاد میکنند.

فهرست مطالب

1 مقدمه........................................... 1

فصل اول:

1-1 انواع حملات ................................... 1

1-1-1 حملات رد سرویس............................... 1

1-1-2 حملاتی که به منظور بدست آوردن اطلاعات صورت میگیرند 4

1-1-3 حملاتی که سرویسدهی روی شبکه را دچار مشکل میکنند4

1-2-امنیت پروتکلها................................ 5

1-2-1 پیچیدگی سرویس .............................. 5

1-2-2 سوء استفاده از سرویس........................ 6

1-2-3 اطلاعات ارائه شده توسط سرویس................. 6

1-2-4 میزان دیالوگ با سرویسگیر.................... 6

1-2-5 قابلیت پیکر بندی سرویس ..................... 7

1-2-6 نوع مکانیزم احراز هویت استفاده توسط سرویس... 7

فصل دوم:

2 فایروالهای packet- fkiter............................. 9

2-1 فیلترهای stateless................................ 9

2-1-1 کنترل بستهها بر اساس نوع پروتکل............. 9

2-1-2 کنترل بستهها بر اساس آدرس IP................ 9

2-1-3 کنترل بستهها بر اساس پورتهای TCP/UDP........ 10

2-1-4 کنترل بستهها از روی سایر اطلاعات موجود در سرآیند 11

2-1-5 مشکلات فیلترهای استاندارد................... 12

2-1-6 کنترل بستهها توسط سیستم عامل............... 13

2-2 فیلترهای stateful............................... 13

2-3 مشکلات فیلترها................................ 14

فصل سوم:

3 NAT............................................ 15

3- انواع ترجمه آدرس در NAT....................... 17

3-1-ترجمه پویا................................... 17

3-1-2 ترجمه ایستا................................ 18

3-1-3 توزیع بار.................................. 18

3-1-4 افزونگی (Redundancy).......................... 19

3-2 مشکلات NAT.................................... 19

3-3 پراکسی....................................... 20

3-3-1 عملکردهای امنیتی پراکسی.................... 21

3-3-2 پنهان کردن اطلاعات سرویسگیرها............... 22

3-3-3 بستن یک سری URL............................ 22

3-3-4 کنترل کنترل محتویات بستهها................. 22

3-3-5 اطمینان از سالم بودن بستهها................ 23

3-3-6 کنترل روی دسترسیها......................... 23

3-4 تاثیر پراکسی در سرعت......................... 23

3-4-1 cache کردن.................................. 23

3-4-2 توزیع بار ................................. 24

3-4-3 مشکلات پراکسی .............................. 24

3-5سیستمهای تهاجم یاب ........................... 26

3-5-1 سیستمهای تهاجم باب بر مبنای بازرسی......... 27

3-5-2 سیستمهای تهاجم یاب طعمه ................... 28

3-6 IP Filter........................................ 29

3-6-1 نصب IP Filter روی Solaris......................... 30

3-6-2 پیاده سازی یک فیلتر با استفاده از IP filter.... 30

فصل چهارم:

4 Snort........................................... 36

4-1 مود Sniffer.................................... 37

4-2 مود Packet logger................................. 38

4-3 مود تهاجم یاب شبکه........................... 39

4-3-1 فیلترهای BPF............................... 40

4-3-2 فایل پیکربندی Snort ........................ 42

4-3-3 Perprocessorها ................................ 43

4-3-4 قوانین تهاجم یاب........................... 45

4-3-5 ماجولهای خروجی............................. 45

4-4 SAINT........................................ 47

4-4-1 فایل پیکربندی.............................. 48

4-4-2 خط فرمان................................... 52

4-4-3 فرمت بانک اطلاعاتی.......................... 55

4-4-4 بانک اطلاعاتی Facts........................... 5

4-4-5 بانک اطلاعاتی all-hosts........................ 557

4-4-6 بانک اطلاعاتی todo........................... 57

4-4-7 بانک اطلاعاتی CVE........................... 57

4-4-8 آنالیز خروجی............................... 57

منابع و مآخذ .................................... 60

شبکه بی سیم

عنوان پایان نامه: شبکه بی سیم

فرمت فایل: word

تعداد صفحات: 275

شرح مختصر:

دلایلی که باعث شد شبکه ی بی سیم شکوفا شود، عبارت بودند از:

- ظهور تکنولوژی « طیف گسترده» در محصولات تجاری ؛ این تکنولوژی که از حدود 50 سال قبل شناخته شده بود و صرفاً در حوزه ی محصولات نظامی و امنیتی کاربرد داشت نهایتاً در ده ی نود به حیطه ی محصولات تجاری کشیده شد. این تکنولوژی مخابراتی می توانست بر بسیاری از موانع طبیعی سیستم های مخابراتی سنتی (آسیب پذیری داده ها از نویز محیط و آسیب پذیری از پژواک سیگنال ها و محو چند مسیره) فائق آید.

- تکنولوژی مدارات مجتمع آنالوگ و دیجیتال ضمن پیشرفت حیرت آور،ارزان هم شده بود؛ لذا می شد به ارزانی محصولات بی سیم امیدوار بود.

- در طیف امواج الکترومغناطیسی به منظور پیاده سازی سیستم های مخابراتی کوتاه برد، سه باند فرکانسی به رایگان و بدون نیاز به اخذ مجوز در اختیار عموم قرار گرفت و همه می توانستند محصولاتی تولید کنند که بدون نقص قوانین دولتی در این باندها کار کنند. پهنای این باندهای فرکانسی به ترتیب 26 ،5/83 و 125 مگاهرتز است که برای بسیاری از کاربردها کفایت می کند.

- مشکل Capture Effect با ثابت نگه داشتن توان تمام سیگنال ها در برد بسیار محدود (زیر سیصد متر) ،قابل کنترل و رفع خواهد بود.

- روش های جدید مدولاسیون دیجیتال، نرخ ارسال در پهنای باند محدود را افزایش داده اند.

آمارها نشان می دهد که تعداد کاربران شبکه های محلی بی سیم در ابتدای سال 2000 بسیار ناچیز (زیر 70 هزار) بوده در حالی که با یک رشد سرسام آور در انتهای سال 2002 به 15 میلیون کاربر در جهان رسیده است. اگر منحنی چنین رشدی را ترسیم کنید، آن را شبیه به یک انفجار خواهید یافت.

WiFi مخفف کلمات Fidelity Wireless می باشد و در حقیقت یک شبکه بی سیم است که از امواج رادیویی استفاده می کند. WiFi برترین فناوری برای ایجاد شبکه های بی سیم در منزل و کار است . WiFi به کامپیوترها و تجهیزات شبکه از قبیل پرینترها بدون بهره گیری از سیم با یکدیگر ارتباط برقرار کنند. اغلب تجهیزات جدید شبکه سازی بی سیم که در حال حاضر مورد استفاده قرار می گیرند، تجهیزات WiFi هستند. هم چنین از WiFi به منظور تسهیل فرآیند دسترسی به اینترنت در مکان های عمومی مانند فرودگاه ها نیز استفاده می شود.

مزایای شبکه بی سیم

به علت مزایای بسیار شبکه بی سیم ، این شبکه ها توسط کاربران تجاری و خانگی بیش از پیش مورد استفاده قرار می گیرند.

1- باقی ماندن در حالت سیار

یکی از مهمترین مزایای شبکه بی سیم ، امکان سیار بودن هنگام استفاده از کامپیوتر است. طوریکه به تمامی سرویس ها و منابع شبکه از قبیل اینترنت دسترسی داشته باشید . حتی می توانید از یک کامپیوتر قابل حمل مانند کامپیوتر های کیفی استفاده کرده و تا زمانی که در محدوده شبکه بیسیم قرار دارید،آن را جا به جا کنید.

2- راه اندازی آسان

هنگامی که زیر ساخت یک شبکه بی سیم راه اندازی می شود؛ می توانید به سرعت کامپیوترها و تجهیزات بیشتری به آن شبکه اضافه کنید. هنگامی که آداپتور شبکه بی سیم به کامپیوتری اضافه شود، در صورتی که آن کامپیوتر به گونه ای پیکربندی شده باشد که بتواند در شبکه بی سیم مورد استفاده قرار گیرد، می تواند به سرعت به شبکه متصل شود.

3- هزینه

برخلاف شبکه های کابلی،راه اندازی شبکه بی سیم می تواند بسیار ارزان تر و کم هزینه تر باشد. به غیر از هزینه های مربوط به تجهیزاتی از قبیل هاب و تقویت کننده ها، نصب کابل در یک ساختمان دشوارتر و پرهزینه تر است. هم چنین شبکه های بی سیم عبور از عرض برخی اشیا، مانند جاده ها را ممکن می سازد؛ در حالی که اگر بخواهید از عرض خیابان کابلی را عبور دهید، زحمت بیشتری دارد و هزینه آن بالاتر است.

4- قابلیت جا به جایی آسان

در شبکه هایی که در آن ها از کابل استفاده می شود، انتقال کامپیوترها از محلی به محل دیگر به آسانی صورت نمی گیرد؛زیرا کامپیوترها باید با اسفاده از کابل به نزدیکترین سوکت متصل شوند. گاهی اوقات جا به جایی یک کامپیوتر متصل به شبکه در داخل اتاق نیز کار دشواری است. در شبکه بی سیم می توان کامپیوترها را تا زمانی که در محدوده شبکه قرار دارند،به راحتی جا به جا کرد.

5- قابلیت گسترش

افزودن یک کامپیوتر با دستگاه جدید به شبکه های بی سیم به سهولت روشن کردن یک کامپیوتر است.اغلب تجهیزات بی سیم از قبیل نقاطات دسترسیPoint) (Access می توانید از تجهیزات مختلفی پشتیبانی کنندو تا زمانی که تعداد این تجهیزات از حد مجاز بالا تر نرود، نقطه دسترسیPoint)(Access، اتصالات جدید را به سرعت می پذیرد . در صورت لزوم می توانید چندین نقطه دسترسی به شبکه بی سیم بیفزایید ت بتوانند کامپیوترهای بسیاری را به آسانی به شبکه متصل کنید.

فهرست مطالب

فصل اول: مقدمه

دلایلی که باعث شدشبکه بی سیم شکوفا شود...........................................1

مزایای شبکه بی سیم...................................................................2

اشکالات شبکه سازی بی سیم...............................................................4

فصل دوم:تکنولوژی انتنقال شبکه بی سیم

حوزه های انتقال بی سیم......................................................6

باند های فرکانسی در شبکه های بی سیم..............................................8

.........................12(SPREAD SPECTRUM) طیف گسترده

.......................................................14FHSS تکنیک

تکنیک DSSS.......................................................................16

WiFi................................................................................................18

پیدا کردن hotspot......................................................................................19

WiMAX....................................................................20

تفاوت WiMAXبا WiFi....................................................................20

فواید استفاده از WiMAX برای مشتریان...........................................................20

مادون قرمز......................................................................................21

Bluetooth.................................................................................................23

معماری Bluetooth.....................................................................................24

کاربردهای Bluetooth.........................................................................................25

پشته قرارداد Bluetooth...............................................................................27

لایه رادیویی Bluetooth..........................................................................29

لایه باند پایه Bluetooth...................................................................30

لایه L2CAP در Bluetooth........................................................................31

طیف الکترومغناطیس.........................................................32

انتقال رادیویی..............................................................................34

انتقال مایکروویو.........................................................................36

سیاست های طیف الکترومغناطیس..............................................37

امواج میلی متری و زیر قرمز...................................................................40

انتقال موج نوری ..............................................................................40

سیستم تلفن همراه...................................................................................41

اولین نسل تلفن همراه:صوت آنالوگ......................................................................43

سیستم تلفن همراه پیشرفته....................................................................44

کانال ها .............................................................................................47

مدیریت تماس.........................................................................................48

نسل دوم سیستم تلفن همراه:صوت دیجیتال...............................................49

D-AMPS................................................................................................49

GSM................................................................................................52

نسل سوم سیستم تلفن همراه:داده و صوت دیجیتال...........................................52

استفاده ازIEEE 802.11؛رقیب اترنت...........................................................................54

لایه فیزیکی در 802.11..........................................................................57

زیر لایه MAC از استاندارد 802.11.................................................................64

چالش های شبکه محلی بی سیم در دسترسی به کانال مشترک...................................65

الگوریتم CSMA/CA در شبکه بی سیم802.11..............................................71

یکی از تناقضات اساسی در شبکه بی سیم ........................................................74

حالت عملکرد PCF در استاندارد 802.11............................................................77

بی سیم پهن باند .................................................................84

مقایسه 802.11 با 802.16......................................................85

مکانیزم رومینگ در محیط های چند سلولی....................................................87

انواع توپولوژی شبکه محلی بی سیم 802.11......................................................90

ساختار فریم در شبکه 802.11....................................................96

مکانیزم آدرس دهی در 802.11................................................100

انواع فریم های 802.11........................................102

خدمات تعریف شده در استاندارد 802.11 ................................109

فصل سوم :امنیت در شبکه بی سیم

امنیت بی سیم....................................................................114

مزایای امنیت...........................................................................................116

معایب امنیت..............................................................................116

خطرات تهدید کننده داده های موجود در شبکه............................................117

امنیت در 802.11............................................................................118

استفاده از WPA در شبکه بی سیم........................................................................122

تنظیم WPA در Access Point..............................................................122

تنظیم WPA در آداپتور ها........................................................124

استفاده از Authentication در استاندارد x 802.11 ..............................................127

فصل چهارم: تجهیزات سخت افزاری و نرم افزاری شبکه بی سیم

بررسی ملزومات سیستم ....................................................................129

انتخاب سخت افزار بی سیم...............................................................130

مودم های باند پهن ................................................................132

پل های شبکه............................................134

گیت وی های ساکن ............................................................................135

نقاط دسترسی(Access Point) ..................................................................137

مقدمه ای بر DHCP .............................................138

سرور DHCP....................................................................139

کلاینت DHCP.........................................................139

آداپتورهای بی سیم ..........140

بهره گیری از آداپتور بی سیم .........................................................141

مروری بر سیستم عامل مورد نیاز ........................................143

IrDA ...............................................145

مؤلفه های سخت افزاری در شکل گیری یک شبکه محلی بی سیم......................145

تجهیزات مورد نیاز یک لینک رادیویی .......................................146

تجهیزات ایجاد یک شبکه بی سیم تک سلولی با ایستگاه سیار...........................148

Workgroup Bridge (پل برای ایجاد گروه کاری کوچک)..........................149

Base Station 802.11 ..............................................150

آنتن در شبکه بی سیم ......................................152

دسی بل............................................152

مقدار dbi .....................................152

آنتن آیزوتروپیک...................................153

خط دید.................................................153

تضعیف سیگنال .............................................................154

زاویه تابش...........................................................................154

VSWR ....................................................157

انواع آنتن ها ............................................158

منطقه فرنل و محدودیت های طراحی لینک های نقطه به نقطه ..................184

محافظ آنتن در برابر رعد و برق.........................................165

انواع ماهواره ها..............................................186

ماهواره های ثابت ( ماهواره همزمان)....................................................186

ماهواره های مدار متوسط کره زمین...................................191

ماهواره های مدار کوتاه کره زمین ..................................................191

ایریدیم..........................................................................192

GlobalStar .............................................................................193

Teledesic.............................................................194

مقایسه ماهواره و فیبر نوری......................................................196

UWB : فناوری پنهان.............................................................197

ساختار ارتباطی در WUSB ..................................................199

مشخصات کلیدی WUSB ............................................199

کاربردهای WUSB ....................................201

فصل پنجم: چگونگی پیاده سازی و پیکربندی در سیستم عامل ویندوز

نکات مربوط به نصب ................................................................203

پیکربندی AP و کارت شبکه..............................................204

پیکربندی AP ...........................................................214

نصب یک گیت وی (روتر) بی سیم ..........................218

نصب یک نقطه دسترسی(Access Point) ..........................222

مشاهده ی Station List........................................223

تغییر کلمه عبور .................................................224

نصب آداپتور شبکه ..........................................................225

حصول اطمینان از نصب درایور....................................233

عیب یابی آداپتور شبکه.......................................................238

مشاهده شبکه قابل دسترسی..............................................240

پیکربندی یک شبکه قابل دسترسی...................................244

ایجاد یک پل بی سیم ................................................248

اتصال به شبکه بی سیم .............................................................252

فعال سازی پروتکل رمزگذاری WEP ...........................................................255

تغییرنام یک شبکه ...........................................................263

مدیریت لیست Hardware Access .................................................267

منابع

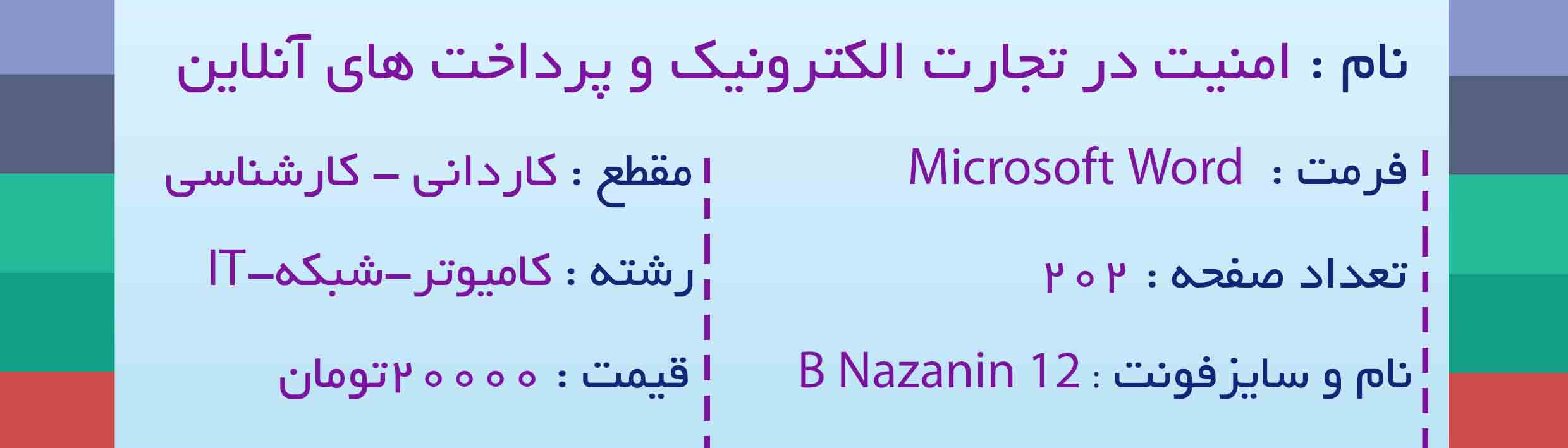

امنیت در تجارت الکترونیک و پرداخت های آنلاین

پروژه کامل و علمی در موضوع امنیت و پرداختهای آنلاین که مشابه آن را در هیچ سایت و فورشگاهی نخواهید یافت این پروژه با بهره گیری از روشهای علمی تحقیقی و پژوهشی تهیه شده است و منابع واقعی برای آن استفاده شده است. در این پایان نامه به تمام مباحث امنیت در تجارت الکترونیک و پرداخت های آنلاین پرداخته شده است و مستندات علمی قابل ارایه در آن وجود دارد.

شما میتوانید برای آشنایی بیشتر نمونه رایگان پایان نامه امنیت در تجارت الکترونیک و پرداخت های آنلاین را از لینک زیر دانلود کرده و پس ازمقایسه سطح کیفی محصول اقدام به خرید فرمایید.

چکیده

امروزه فناوری اطلاعات و ارتباطات محور توسعه اقتصادی، اجتماعی و فرهنگی کشورهای مختلف قرار گرفته است. تجارت الکترونیکی یکی از نمودهای عینی انقلاب فناوری اطلاعات و ارتباطات در عرصههای اقتصادی است. ظهور اینترنت و تجاری شدن آن در دهههای اخیر شیوههای سنتی تجارت را متحول نموده است. تجارت الکترونیکی انقلابی در شیوهها و رویههای تجاری گذشته ایجاد کرده و سرعت و صرفهجویی را در بهترین وجه جامه عمل پوشانده است. در محیط الکترونیکی فاصلههای جغرافیایی و محدودیتهای زمانی و مکانی منتفی و مبادلات تجاری بر پایه اطلاعات الکترونیکی انجام میشود. تجارت الکترونیکی با رفع موانع فراروی تجارت بینالملل روند تجارت جهانی را تسریع مینماید. تجارت الکترونیکی از مزایا و پیامدهای اقتصادی مهمی از قبیل گسترش بازار، کاهش قیمت منابع تولید، ارتقای بهرهوری، کاهش هزینههای مبادلاتی، ایجاد اشتغال و کاهش تورم برخوردار بوده و در رشد درونزای اقتصادی نقش محوری دارد.

بهره گیری از مزایای تکنولوژی اطلاعات در تجارت الکترونیکی مستلزم شناخت کاملی از ویژگیها و بسترهای حقوقی در قانون توسعه تجارت الکترونیک و بانکداری الکترونیکی است. یکی از این زیرساختهای مهم در مقبولیت فرایندهای بانکداری الکترونیکی، امنّیت و کنترل رفتارهای غیرقانونی در این نوع سیستمها است. امنیّت به عنوان یکی از چالشهای توسعه تجارت و بانکداری الکترونیکی در جهت کاهش ریسک و زیان فعالان تجارت التورنیک و بانکها مطرح بوده و از مهمترین پارامترهای تضمین سلامت تراکنش های مالی محسوب می شود. هر سیستم بانکداری الکترونیکی باید عوامل تصدیق اصالت، محرمانگی، یکپارچگی، انکارناپذیری و دیگر پارامترهای امنیتی را در نظر داشته و تضمین کند که فقط افراد مجاز بتوانند به اطلاعات مجاز، محرمانه و حسابهای مشتریان دسترسی داشته و سوابق معاملات، غیرقابل ردیابی و رسیدگی باشند. مسئله اعتماد در محیط اینترنت و بانکداری الکترونیکی مهم تر از تجارت و فروش و بانکداری در محیط آفلاین است زیرا ایجاد و پرورش اعتماد وقتی مهم است که عدم اطمینان و ریسک فراگیر باشد.

بنابراین برای توسعه تجارت الکترونیکی به مجموعه اقدامات اساسی در زمینههای زیرساخت فنی، مسائل قانونی ومقرراتی، آگاهسازی و آموزش و تحصیل، فراهم آوری بسترهای امنیتی در زمینه تجارت الکترونیک و بانکداری اینترنتی است تا شرایط برای فعالیت فعالان اقتصادی یعنی مصرفکنندگان و بنگاهها که نقش محوری در بکارگیری تجارت الکترونیکی دارند، فراهم شود.

عنوان شماره صفحه

2-1- مروری بر پیشینه تحقیق.. 2

6-1- مدل تحقیق (ارتباط متغیرها به صورت تصویری(4

9-1- تعریف واژه ها و اصطلاحات تخصصی.. 4

فصل دوم ، ادبیات موضوع ، معرفی تجارت الکترونیک و پرداخت های آنلاین

2-2- تاریخچه تجارت الکترونیک و امنیت در پرداختهای آنلاین.. 9

3-2- تعاریف تجارت الکترونیک وپرداخت آنلاین.. 10

4-2-مدل های تجارت الکترونیکی12

1-4-2- مدل Business to Business یا B2B.. 13

2-4-2- مدل Business to Consumer یا B2C و Consumer to Business یا C2B.. 13

3-4-2- مدل Consumer to Consumer یا C2C.. 13

4-4-2- مدل Government to Business یا G2B و Business to Government یا B2G.. 13

5-4-2- مدل Government to Customer یا G2C و Customer to Government یا C2G.. 13

6-4-2- مدل Government to Government یا G2G.. 13

5-2- مزایای استفاده از تجارت الکترونیکی.. 14

1-5-2- بسترمناسباطلاعاتیوارتباطی.. 14

3-5-2- افزایش قدرت خریداران وپیدایش بازارهای جدید برای تولیدکنندگان.. 14

4-5-2-سفارشی کردن محصولات وخدمات پشتیبانی قوی.. 14

5-5-2-پیدایش مؤسسات اقتصادی نوپا ورقابت سراسری.. 15

6-2- چارچوب نظری تجارت الکترونیک.... 15

7-2- مراحل تجارت الکترونیک.... 16

8-2- تفاوت مبادله الکترونیکی داده ها با تجارت الکترونیک.... 17

9-2- ابزارهای تجارت الکترونیک.... 18

1-10-2- روشهای پرداخت الکترونیکی.. 19

2-10-2- استفاده از کارتهای الکترونیکی.. 19

4-10-2- روش پرداخت شخص به شخص.... 20

1-6-10-2- از نظر نوع ارتباط کارت با کارت خوان 20

2-6-10-2- از نظر نوع تراشه بکار رفته در کارت 21

3-6-10-2- امنیت کارتهای الکترونیکی.. 21

11-2- آشنایی با پول الکترونیک.... 21

1-11-2- ویژگیهای پول ا لکترونیک.... 22

2-11-2- مشکلا ت مطرح در روش پول الکترونیکی.. 23

3-11-2- برقراری خاصیت ناشناس ماندن استفاده کنندگان پول ا لکترونیکی.. 24

4-11-2- جلوگیری از پرداخت مجدد پول الکترونیکی.. 24

5-11-2- پیامد های اقتصادی گسترش استفاده از پول ا لکترونیکی.. 25

6-11-2- افزایش کارآیی مبادلات... 25

7-11-2- وا سطه های مالی و بانکها25

9-11-2- رشدوتوسعه کاربرد پول الکترونیک و مؤسسات پرداخت الکترونیک در جهان.. 26

فصل سوم ، امنیت و چالشهای امنیتیدر تجارت الکترونیک و پرداخت های انلاین

2-3-3- چرخه ی حفاظت اطلاعات... 33

4-3- مفهوم امنیت در تجارت الکترونیک.... 34

1-1-4-3 Cross site scripting 36

1-6-3- انواع حملات بر حسب نحوه عملکرد. 42

2-6-3- انواع حملات از نظر تاثیر در ارتباط.. 42

7-3- تهدیدات امنیتی فضای مجازی.. 43

8-3- روشهای برقراری امنیت در قراردادهای الکترونیکی.. 46

4-8-3- شناسایی متعاملین و کنترل دسترسی.. 49

10-3- هزینه در ازای امنیت... 53

11-3- امنیت مخابرات میان کاربر و بانک.... 53

7-11-3- تکیهگاههای اعتماد. 55

8-11-3- محدودیتهای صادراتی.. 55

1-12-3- موجودیت در برابر اعتبارسنجی تراکنش.... 56

6-2-12-3 مجوزهای سختافزاری 58

13-3- مطالب بیشتر راجع به امنیت... 59

5-13-3- ورود به کامپیوتر و کنترل عملیات... 60

3-4- دلیل رمزنگاری اطلاعات در کامپیوتر. 63

4-4- دو اصل اساسی رمز نگاری.. 63

9-4- انواع روشهای رمزنگاری.. 67

11-4- الگوریتمهای رمزنگاری متقارن.. 68

1-11-4- روش متقارن Symmetric. 70

2-11-4- تحلیل الگوریتمهای متقارن.. 71

12-4- الگوریتمهای رمزنگاری نامتقارن.. 71

1-12-4- تحلیل الگوریتمهای نامتقارن.. 76

13-4- رمزنگاری کلید عمومی.. 76

14-4- الگوریتمهای رمزنگاری کلید خصوصی.. 76

16-4- مقایسه روشهای رمزنگاری.. 79

17-4- انواع کلیدهای رمزنگاری.. 80

2-17-4- کلیدهای عمومی و خصوصی.. 81

3-17-4- کلیدهای اصلی و کلیدهای مشتق شده82

4-17-4- کلیدهای رمز کننده کلید.. 82

18-4- رمزنگاری مبدأ به مقصد و رمزنگاری انتقال.. 83

3-19-4- راهکاری برای ایجاد تازگی پیام. 85

1-20-4- دریافت و استفاده از زوج کلید.. 86

3-20-4- چرخه حیات یک کلید.. 87

24-4- الگوریتم های تبادل کلید.. 91

فصل پنجم ، تشخیص هویت و امضای دیجیتالی

2-5- شناسایی و احراز هویت... 93

1-2-5- انواع فاکتورهای احراز هویت در امنیت اطلاعات... 94

2-2-5- چیزی که شما می دانید.. 94

5-2-5- منظور از Two-Factor و Multifactor در احراز هویت... 95

3-5- رمز های عبور و توکن و بایومتریک.... 96

3-3-5- سیستم های بایومتریک.... 100

1-3-3-5 مقیاس های کارایی تجهیزات بایومتریک 101

4-5- تعریف و تاریخچه امضای الکترونیک.... 103

1-4-5- تعریف امضاء و جایگاه حقوقی آن.. 103

2-4-5- تاریخچه امضای الکترونیک.... 104

3-4-5- تعریف امضای الکترونیک.... 104

5-5- جنبههای فنی امضای الکترونیک.... 106

1-5-5- انواع امضای الکترونیک.... 106

2-5-5- فنآوری و زیرساخت امضای دیجیتال.. 107

6-5- امضای دیجیتالی مبتنی بر چکیده پیام. 107

7-5- امضای دیجیتالی مبتنی بر روش های رمزنگاری کلید عمومی.. 109

8-5- مقایسه کلی امضای دیجیتال و گواهی نامه دیجیتال.. 109

9-5- معرفی الگوریتم درهم سازی استاندارد SHA-3. 112

10-5- نحوه ایجاد یک امضای دیجیتال.. 114

2-10-5 جنبههای حقوقی امضای الکترونیک.... 116

3-10-5- ماهیت امضای الکترونیکی.. 117

4-10-5- پذیرش قانونی امضای الکترونیک.... 117

5-10-5- ارزش اثباتی امضای الکترونیک.... 118

11-5- پسوردهای یکبار مصرف ( (OTP. 118

1-11-5- استفاده از شناسه کاربری و پسورد برای ورود به سیستم از طریق ریموت... 119

2-11-5- استفاده از OTP برای وارد شدن به ویندوز از طریق ریموت... 119

3-11-5- استفاده از OTP در کنار شبکه شرکت برای وارد شدن به سیستم عامل.. 120

4-11-5- استفاده از OTP برای دسترسی آفلاین.. 120

6-11-5- مزایای استفاده از این روش.... 121

7-11-5- مولفهها و پیشنیازهای مورد احتیاج.. 121

فصل ششم ، پروتکل هاوالگوریتم های امنیتیدرتجارت الکترونیک و پرداختهای آنلاین

2-3-6- بررسی اجمالی از پروتکل SET.. 127

2-2-3-6 بازنگری پروتکل SET 127

1-3-3-6 استفاده از کلید متقارن 129

2-3-3-6 استفاده از کلید نامتقارن- امضاء دیجیتال (خلاصه پیام) 129

1-6-3-6 گواهی نامههای تجاری 132

2-6-3-6 گواهینامه دروازه پرداخت 132

3-6-3-6 گواهینامه صادر کننده 132

7-3-6- ثبت نام شرکت کنندگان.. 132

8-3-6- دو مشکل با پروتکل ثبت نام. 133

1-6-6- مکانیزم های تشکیل دهنده SSL.. 135

3-6-6- الگوریتم های رمزنگاری پشتیبانی شده در SSL.. 136

4-6-6- نحوه عملکرد داخلی پروتکل SSL.. 136

5-6-6- الگوریتم های رمزنگاری پشتیبانی شده در SSL.. 137

6-6-6- پروتکل رکورد در SSL.. 138

7-6-6- پروتکل تغییر مشخصات رمز در SSL.. 138

8-6-6- پروتکل هشدار در SSL.. 138

9-6-6- پروتکل دست دادن در SSL.. 138

1-9-6- حالت های انتقال و تونل در AH.. 140

10-6- معرفی پروتکلKerberos. 145

1-10-6- نقاط ضعف Kerberos. 146

13-6- پروتکلهای انتقال فایل امن.. 147

16-6- پروتکل تبادل کلید دیفی ، هلمن.. 151

2-17-6- مقایسهای میان توابع درهم سازی.. 154

5-17-6- آنالیز و ارزیابی رمزنگاری.. 155

3-18-6- پسوند فایلهای گواهیهای X.509.. 159

19-6- استفاده از الگوریتم MD5 برای رمز گزاری پسوردهای ذخیره شده در دیتابیس.... 160

1-19-6- شرایط و نکات لازم. 162

2-19-6- مراحل اجرای الگوریتم MD5. 162

1-2-19-6 اضافه کردن بیتهای نرم کننده 162

3-2-19-6 تعیین بافر برای MD 163

4-2-19-6 پردازش پیام در بلاکهای ۱۶ کلمهای 163

فصل هفتم ، بحث ، نتیجه گیری و پیشنهادات

2-7- ضرورت بکارگیری امنیت در تجارت الکترونیک و پرداختهای آنلاین.. 164

3-7- ریسکهاوتهدیدات مربوط به تجارت الکترونیکی.. 165

4-7- راهکارهای پیشنهادی برای توسعه امنیت در تجارت الکترونیکی.. 165

5-7- پیشنهادهایی برای تحقیقات آینده. 168

پیوست- 1- روز 11 سپتامبر، بستری برای خرابکاری اینترنتی.. 173

پیوست -2- سال 2009، سال سلطه بیرحمانه مخرب های اینترنتی.. 174

پیوست -3- بزرگترین حمله اینترنتی در جهان.. 175

پیوست -4-کاربردهای توکن های هوشمند USB177

پیوست -5- انواع روشهای رمزگذاری اسناد. 181

فهرست شکل ها ،جدول ها و نمودارها

عنوان شماره صفحه

جدول (1-2) ویژگی های پول الکترونیکی , اسکناس و مسکوک, چک و کارت بدهی.. 24

شکل (1-3) سرویس های امنیتی.. 31

شکل (2-3) فرآیند امنسازی.. 32

شکل (3-3) انواع حملات امنیتی.. 44

شکل (3-3) لازمه تجارت امن.. 55

شکل (1-1) الگوریتمهای رمزنگاری.. 67

شکل (3-4) عملکرد الگوریتمهای رمزنگاری متقارن.. 69

شکل (4-4) مثال عملکرد الگوریتمهای رمزنگاری متقارن.. 70

شکل (5-4) عملکرد الگوریتمهای رمزنگاری نا متقارن.. 72

شکل (6-4) مثال عملکرد الگوریتمهای رمزنگاری نا متقارن.. 72

جدول (1-4) الگوی رمزنگاری نا متقارن.. 73

جدول (2-4) مراحل رمزنگاری.. 74

شکل (7-4) ارتباط Encrypt در تکنولوژی امنیتی PKI. 78

شکل (8-4) تصویری از تکنولوژی امنیتی PKI. 78

شکل (9-4) سیستم کلیدهای محرمانه. 80

شکل (10-4) سیستم کلیدهای عمومی و خصوصی.. 81

شکل (11-4) مثال کلیدهای متقارن.. 86

شکل (12-4) طرز کار الگوریتم آمیزش.... 90

شکل (1-5) سه فاکتور احراز هویت... 94

شکل (3-5) ساختاررمزهای عبور. 99

شکل (4-5) سیستم های بایومتریک.... 101

شکل (5-5) درصد خطاهای متقاطع.. 101

شکل (6-5) اسکن اثر انگشت... 102

شکل (7-5) کار برد کلید ها در ارسال یک متن برای چند نفر. 106

شکل (8-5) فرآیند امضای دیجیتال مبتنی بر چکیده پیام. 108

شکل (9-5) امضاء و رمزنگاری کل پیام به روش کلید عمومی.. 109

شکل (10-5) اعتبارسنجی امضاء دیجیتال.. 110

شکل (11-5) فرآیند درخواست گواهی.. 111

شکل (12-5) مثالی از سیستم کار امضای دیجیتال.. 112

شکل (13-5) نحوه امضاء یک پیغام دیجیتال.. 114

شکل (14-5) مرکز صدور گواهی.. 115

شکل (15-5) شبکه مراجع گواهی و نحوه درخواست گواهی.. 116

شکل (18-5) نمونه اجرای روش احراز هویت با OTP. 122

شکل (2-6) موجودیتهای شرکتکننده درتراکنشهای SET 126

شکل (3-5) ساختار پروتکلKerberos. 146

جدول (1-6) مقایسهای میان توابع درهم سازی.. 154

جدول (2-6) ساختار گواهی دیجیتالی X.509 نسخه 3.. 158

جدول (3-6) پسوند فایلهای گواهیهای X.509. 159

تحقیق حملات کامپیوتری عدم پذیرش سرویس DOS DDOS

دانلود تحقیق حملات کامپیوتری ,دانلود مقاله عدم پذیرش سرویس DOS DDOS

, تحقیق مقاله جزوه ورد درباره حملات کامپیوتری, دانلود اسلاید و پاورپوینت کامپیوتر عدم پذیرش سرویس, دانلود پایان نامه و پاورپوینت حملات داس, دانلود رایگان پاورپوینت DOS DDOS

,تحقیق , مقاله , پاورپوینت, کتاب ,گزارش های کارآموزی, انواع تحقیق مقاله پاورپوینت DOS DDOS

جزوه و پروژه های دانشجویی خرید اینترنتی و دانلود فایل پروژه و پایان نامه های دانشجویی مقاطع کاردانی - کارشناسی - کارشناسی ارشد - و دکترا دانشگاه آزاد و دولتی و تحقیق جزوه و مقاله های دانشجویی با فرمت ورد در تمامی رشته های دانشگاهی از جمله برق,فیزیک,عمران و معماری ساختمان,آمار و ریاضی,علوم تجربی و علوم اجتماعی,ادبیات و حسابداری,کامپیوتر و حقوق,مکانیک و کشاورزی,روان شناسی صنایع و شیمی,طرح های توجیهی کارآفرینی و آموزشی و بسیاری از رشته های دیگر هزاران فایل پروژه و پایان نامه در سایت موجود میباشد که میتوانید از قسمت جستجو نیز فایل مورد نظرتون رو سرچ کنید .

(word - document)

جامع ترین پایان نامه پروپازال و تحقیق هزاران تحقیق و مقاله زمینه های مختلف و رشته های مختلف - کاملترین مجموعه گزارش های کار آموزی رشته های مختلف دانشگاهی - چندین هزار پایان نامه کارشناسی و کارشناسی ارشد و سمینار - کاملترین مجموعه پایان نامه ،سمینار،طرح توجیهی،مقاله و پروژه در ایران - کاملترین مجموعه پایان نامه ،سمینار،طرح توجیهی،مقاله و و!

دانلود تحقیق مقاله و پاورپوینت دانشجویی,دانلود رایگان جزوه فایل مقاله و کتابهای الکتریکی,دانلود جدیدترین و کاملترین پروژه های گزارش کارآموزی پایان نامه های تحصیلی رایگان,خرید اینترنتی آنلاین انواع تحقیق مقاله پروژه و گزارش های کاراموزی,دانلود پایان نامه دکترا کاردانی کارشناسی ارشد مهندسی تمامی رشته های تحصیلی,دانلود نمونه سوالات امتحانی همراه جواب پاسخ سوالات کنکور دانشگاه آزاد و دولتی,دانلود پاورپوینت های دانشجویی جدید قابل ویرایش ارزان, فروشگاه مقاله تحقیق پایان نامه کارآموزی

Dos & Ddos atteck - session hijacking - Network Security - SYN flood- virus -

Smurf attack -Teardrop – Stacheldraht Attack - spyware - Backdoor- Trojan

BIND

این مقاله درباره حمله به نام DoS است

به معنی عدم پذیرش سرویس ازخطرناک ترین حمله ها است. این نوع حمله باعث از کارافتادن یا مشغول شدن بیش ازاندازه کامپیوترمی شود تاحدی

که غیرقابل استفاده می شود.در بیشتر موارد، حفره های امنیتی محل انجام این حملات است ولذانصب

آخرین وصله های امنیتی از حمله جلوگیری خواهند کرد. شایان گفتن است که علاوه براینکه کامپیوتر

شما هدف یک حمله DoS قرار می گیرد ، ممکن است که در حمله DoSعلیه یک سیستم دیگر نیز

شرکت داده شود . نفوذگران با ایجاد ترافیک بی مورد وبی استفاده باعث می شوند که حجم زیادی از

منابع سرویس دهنده و پهنای باند شبکه مصرف یا به نوعی درگیررسیدگی بهاین تقاضاهای بی مورد

شود و این تقاضا تا جایی که دستگاه سرویس دهنده رابه زانو درآورد ادامه پیدا می کند.نیت اولیه و

تأثیر حملات DoS جلوگیری از استفاده صحیح از منابع کامپیوتری و شبکه ای و از بین بردن این

منابع است.

در حمله DOS هکرتلاش می کند تا سرعت سیستم را به سرعت کاهش دهد و کاربران نتوانند از

منابع آن استفاده کنند. هکرها می توانند تنها یک سیستم و یا یک شبکه را مورد هدف خود قراردهند

ومعمولا در این کار موفق هستند.علیرغم تلاش و منابعی که برای ایمن سازی علیه نفوذ و خرابکاری

مصروف گشته است، سیستم های متصل به اینترنت با تهدیدی واقعی و مداوم به نام حملاتDoS

مواجه هستند. این امر بدلیل دو مشخصه اساسی اینترنت است :

- Denial of Service

1- منابع تشکیل دهنده اینترنت به نوعی محدود و مصرف شدنی هستند.

زیرساختارسیستم ها وشبکه های به هم متصل که اینترنت را می سازند، کاملاً ازمنابع محدود تشکیل شده

است. پهنای باند، قدرت پردازش و ظرفیت های ذخیره سازی، همگی محدود و هدف های معمول حملات

DoS هستند.مهاجمان با انجام این حملات سعی می کنند با مصرف کردن مقدار قابل توجهی ازمنابع در

دسترس ، باعث قطع میزانی از سرویس ها شوند . وفور منابعی که به درستی طراحی و استفاده شده اند

ممکن است عاملی برای کاهش میزان تاثیر یک حمله Dos باشد ، اما شیوه ها و ابزار امروزی حمله

حتی در کارکرد فراوان ترین منابع نیز اختلال ایجاد می کند.

2- امنیت اینترنت تا حد زیادی وابسته به تمام عوامل است.

حملات کامپیوتری داس عدم پذیرش سویس

امنیت در فرایند دورکاری

عنوان مقاله: امنیت در فرایند دورکاری

قالب بندی: پاورپوینت، pdf

تعداد صفحه: 73

فهرست مطالب:

دورکاری چیست؟

اهمیت و ضرورت دورکاری

رشد استفاده از دورکاری در دنیا

مدل کلی دورکاری

استفاده از شبکه اختصاصی یا بستر شبکه های عمومی؟

معماری ارتباطی در شبکه دورکاری

انگیزه های ایجاد نا امنی در اینترنت

وضعیت ایران

روند نمای کلی انجام یک حملة کامپیوتری

نیازمندی های امنیتی در فرآیند دورکاری

مکانیزمهای امنیتی لازم

رمزنگاری و احراز اصالت داده ها

وظایف سازمان در امنیت دورکاری

نگاه فرآیندی به امنیت دورکاری